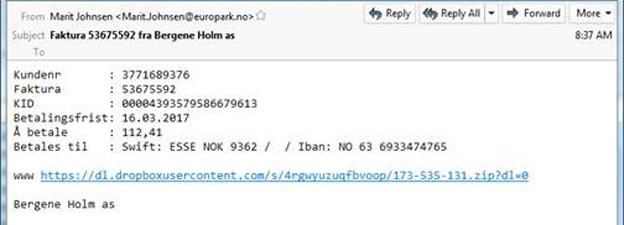

Se ha detectado un incremento en los ataques de las nuevas variantes de torrentlocker, un conocido ransomware, durante todo este mes de marzo y además focalizado en Europa. Este ransomware se oculta tras una factura falsa con un enlace de dropbox (como se muestra en la imagen) y se propaga a través del correo electrónico, el mismo modus operandi que ya han utilizado con este tipo de ransomware. Por ejemplo el de la factura de endesa, pero con el añadido de que es un enlace real de dropbox.

¿Pero realmente como realiza la infección este ransomware y otros y porque son tan difíciles de detectar?

Cuando la víctima pincha en el link de dropbox se descarga un archivo Javascript y no la supuesta factura. Cuando clica para abrir-la se descarga otro javascript en la memoria al que sigue la consiguiente descarga y ejecución automática de TorrentLocker y en consecuencia la infección y secuestro de los datos. Además estos están comprimidos dentro de instaladores NSIS, cosa que hace muy difícil su detección. Este patrón ya se ha detectado en otros ransomware como loky, cerber, spora o sage.

¿Que puedo hacer para estar prevenido?

- Lo primero y principal es tener una solución de antivirus con capa anti-ransomware. Esto nos permitirá estar protegidos contra los ransomware más conocidos.

- Tener una buena configuración de nuestros sistemas a nivel de permisos y Active Directory, para que en caso de infección no acabar con todos los recursos compartidos infectados.

- Tener una estrategia de backups 3-2-1: 3 copias de seguridad en 2 dispositivos diferentes y 1 con localización fuera de la empresa, por ejemplo en Azure.